F-response 설명서

Forensics 2009. 9. 11. 01:36 |<개요>

F-response란 포렌직 툴로서 원격에 있는 하드를 이미지처럼 불러와서 읽어 들일 수 있는 기능을 가진 툴이다, encase같은 경우 이런 원격을 통해 접근할 수 있는 솔루션이 있지만 가격은 상상을 초월하는 가격이므로 어지간한 기업이나 사용자가 아니면 손도 못댄다 하지만 그 가격의 몇십분의 일로 원격기능을 수행할 수 있는 툴이 바로 이 f-response이다 동글이 없으면 사용은 못하지만 사용해본 내역을 적어서 올려 볼까한다 .

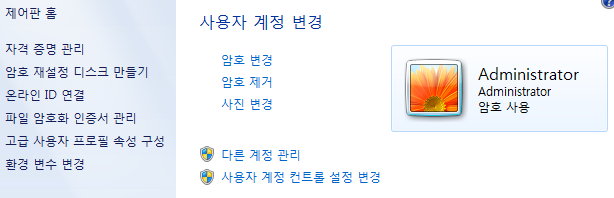

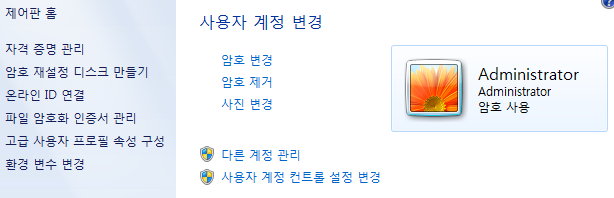

암호가 존재하지 않으면 연결이 되어지지 않는다 default로 무조건 암호를 지정하여야만 조건이 성립하므로 test시 암호를 꼭 설정해 준다(OS마다 설정해주는 경로는 다를 수 있으므로 유의한다) 경로는 제어판 -> 사용자 계정 및 가족 보호 -> 사용자 계정 에서 확인 하면 된다

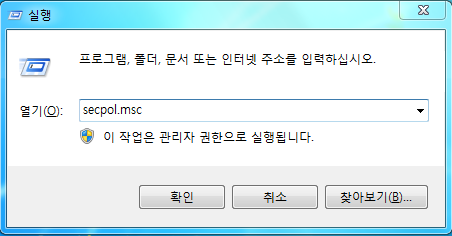

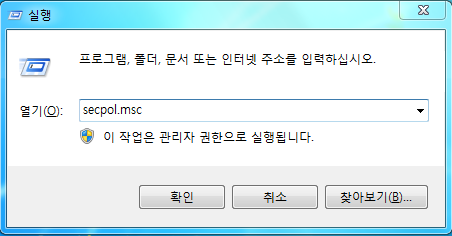

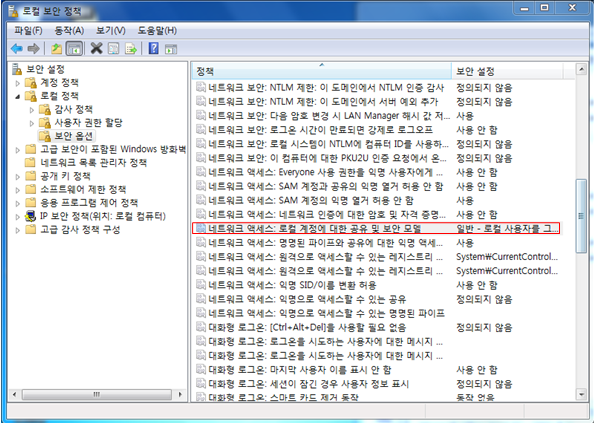

- Secpol.msc 설정

실행 창에서 로컬 보안 정책으로 들어가도록 한다

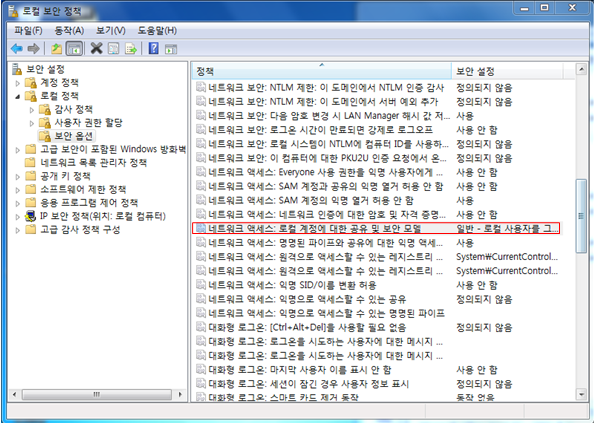

로컬 정책 -> 보안 옵션 -> 네트워크 엑세스 : 로컬 계정에 대한 공유및 보안 모델을 일반으로 맞추어 준다

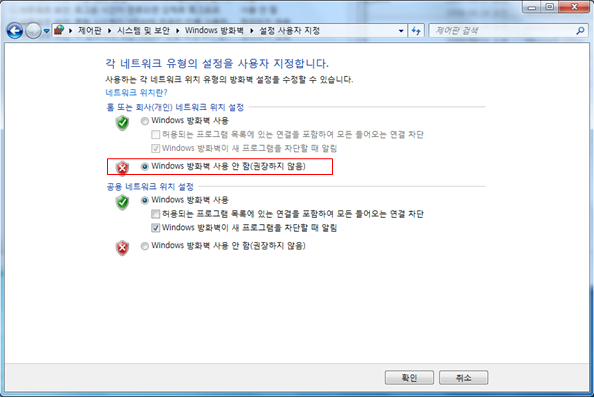

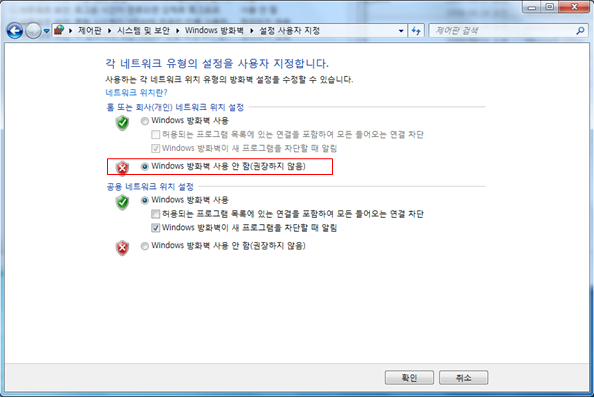

원격지 OS가 윈도우 7일 경우 제어판 -> 시스템 및 보안 -> Windows 방화벽 -> 설정 사용자 지정으로 들어가 홈 또는 회사(개인) 네트워크 위치 설정에서 방화벽을 풀어준다 7 이외의 xp이상 버전을 가진 OS는 방화벽 설정을 따로 하지 않아도 사용 가능하다

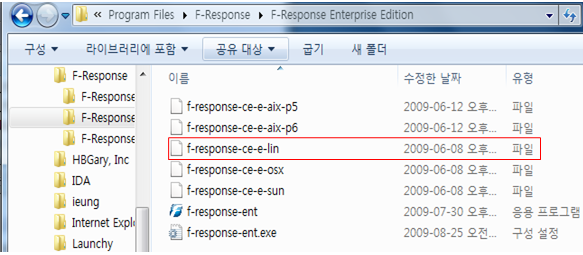

- 리눅스

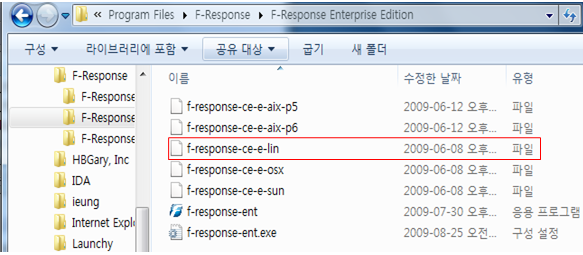

F-Response가 설치된 폴더로 이동하면 버전 별로 바이너리 코드가 들어 있다 리눅스 경우에는

f-response-ce-e-lin을 리눅스 상에서 실행하면 동작 가능하다

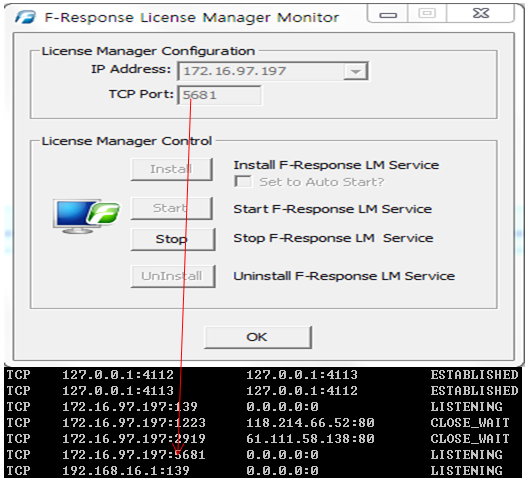

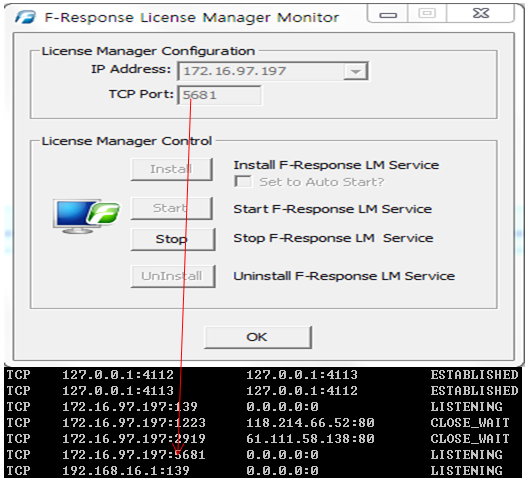

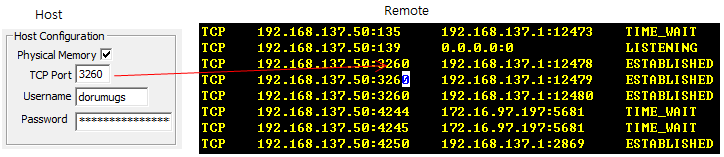

SERVER PC에서 TCP 포트로 5681이 Listening중인 것을 확인 할 수 있다

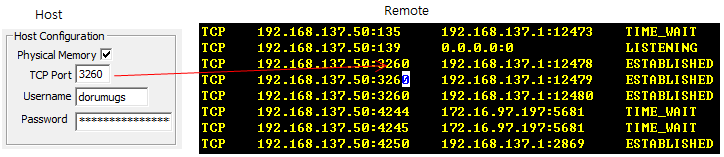

Host(server)에서 설정 해놓은 포트가 Remote에서 열리면서 ESTABLISHED 상태가 되는 것을 확인 할 수 있다

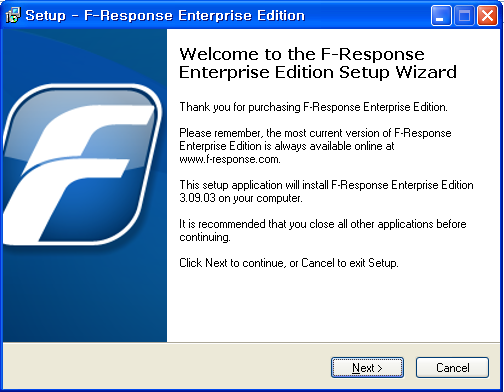

2. 설치

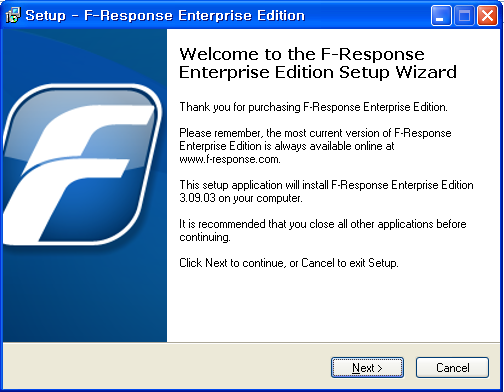

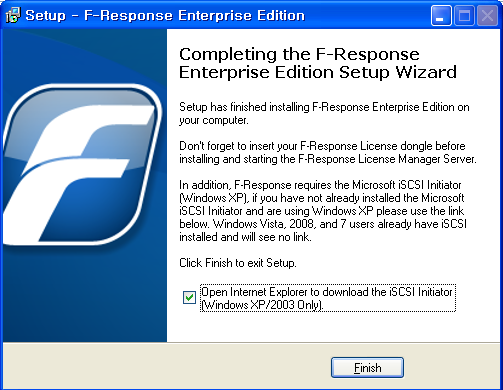

Next를 여러 번 눌러서 진행을 한다

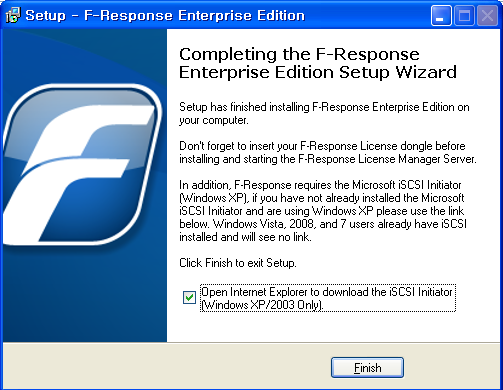

XP 왕 2003에서 구동할 때 필요한 셋업 파일을 온라인을 통해 받아 온다

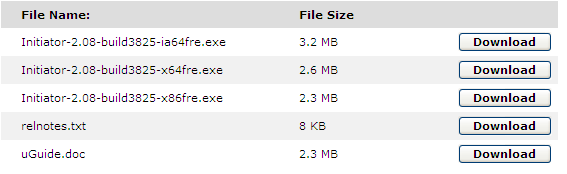

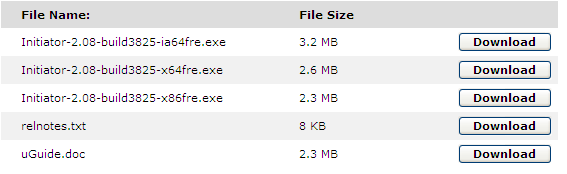

해당 사항에 맞는 버전을 설치한다 필자는 Initiator-2.08-build3825-x86fre.exe를 설치하겠다

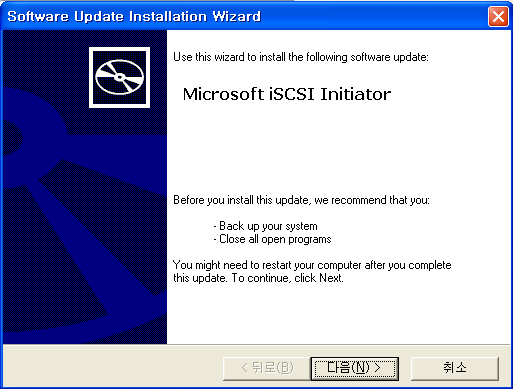

Next를 누르며 진행한다

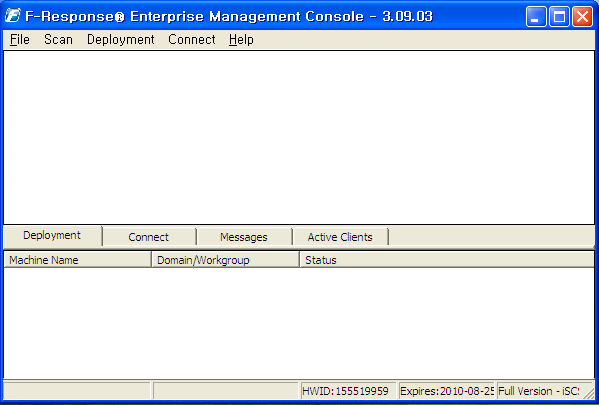

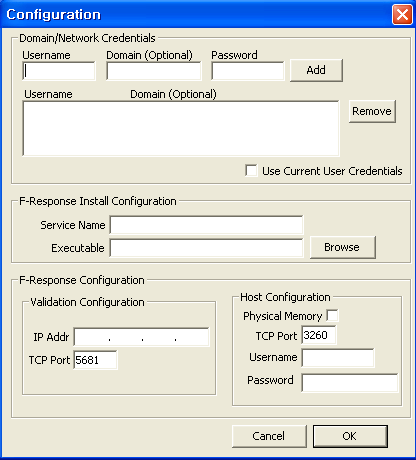

F-Response Enterprise Management Console를 실행하면 이러한 창이 뜬다 file -> configure로 들어가 보자

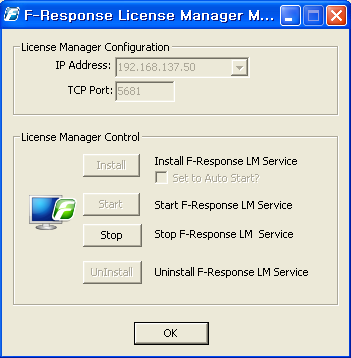

이러한 창이 뜬다 Cancel을 누르고 나간다 설치한 같은 폴더에 F-Response License Manager Monitor 프로그램을 실행하자

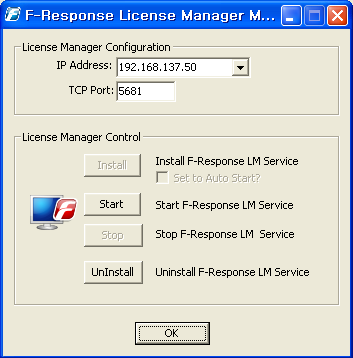

F-Response License Manager Monitor는 일종의 서버를 구성하는 것이라고 보면 된다

Install을 누르고 start로 서버를 진행 시켜보자

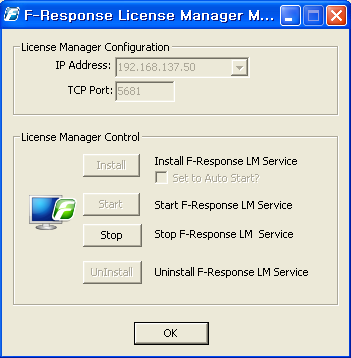

Start를 누르면 왼쪽 컴퓨터의 그림 중에 F가 빨강에서 파랑으로 바뀐다 이제 F-Response Enterprise Management Console로 돌아가서 configure을 만져보자

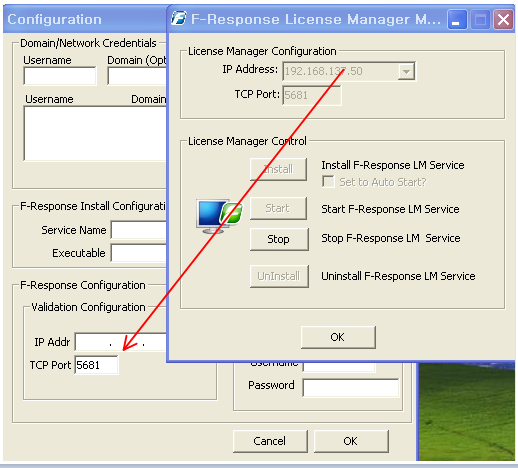

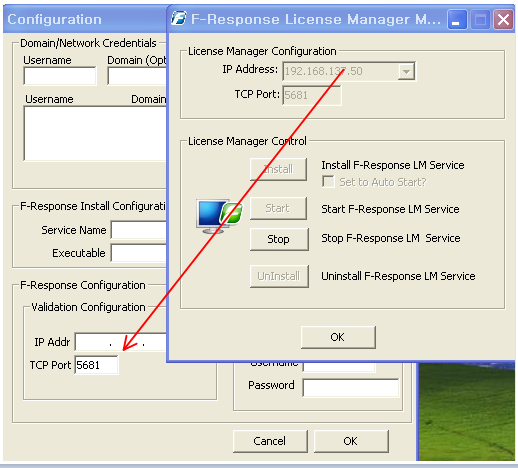

F-Response License Manager Monitor 모니터에서 설정해준 IP를 넣어준다

TCP 포트는 Default값인 5681로 하여도 무방하니 default로 설정하겠다

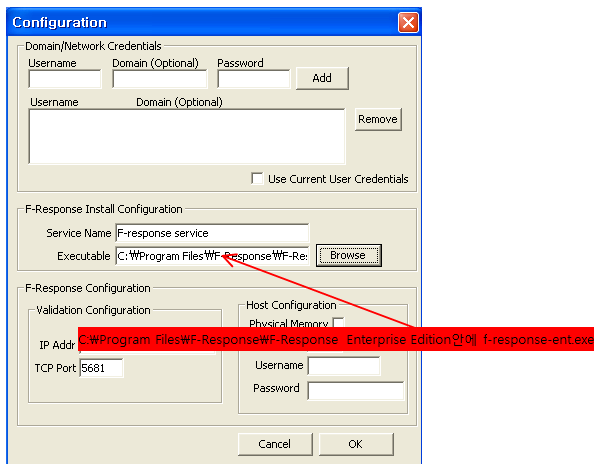

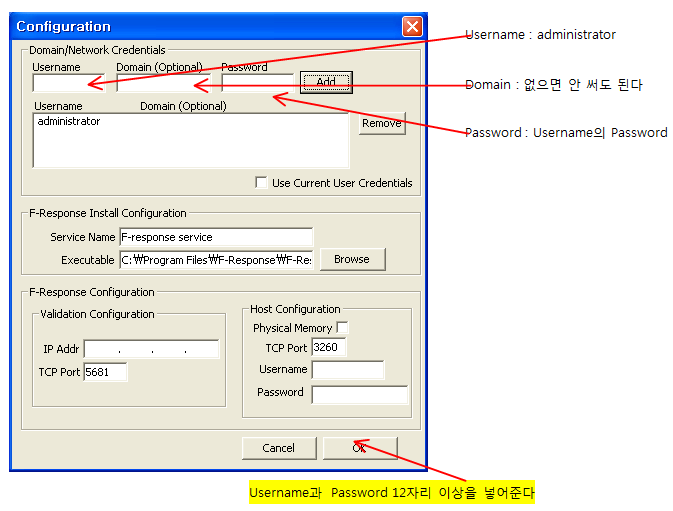

Service Name : F-response service(일종의 이름이므로 아무렇게나 써넣어도 무방하다)

Executable : 설치한 곳의 PATH에서 enterprise 실행 파일을 선택한다

# Add를 눌러서 추가하면 아래에 추가내역이 들어가게 된다

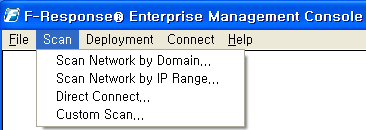

Scan Network by IP Range로 들어가 범위를 넣어주고 스캔을 시작하자

필자는 100~101까지 범위를 주었지만 실제 테스트에서는 해당하는 IP대역을 조사하면 된다. 도메인이 있을 경우 Scan Network by Domain을 택하면 되고 테스트 서버가 한 개일 경우에는 Direct Connect로 바로 접속 하면 된다

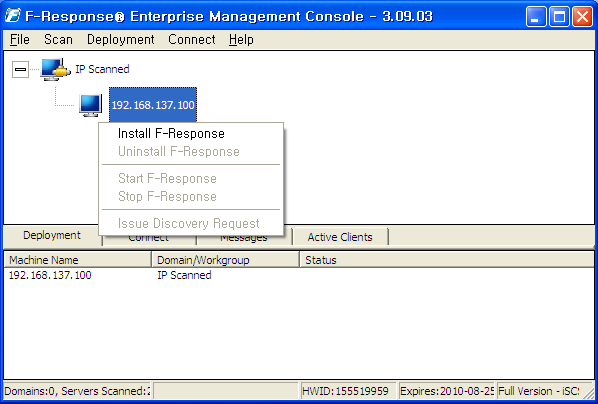

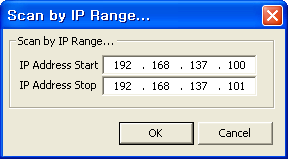

스캔이 다 되었으면 위와 같은 화면이 나타나며 해당 IP에 Install과 start를 눌러서 연결 가능하게 만들어 준다

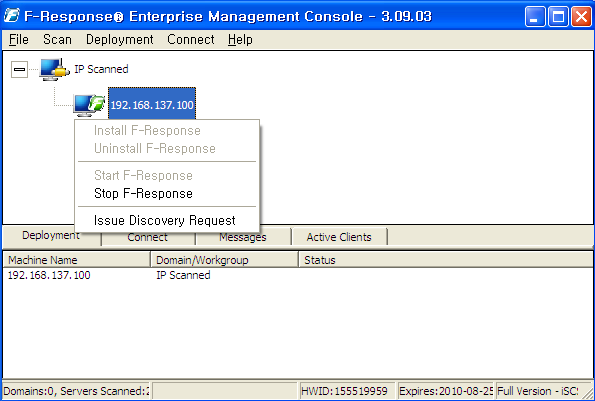

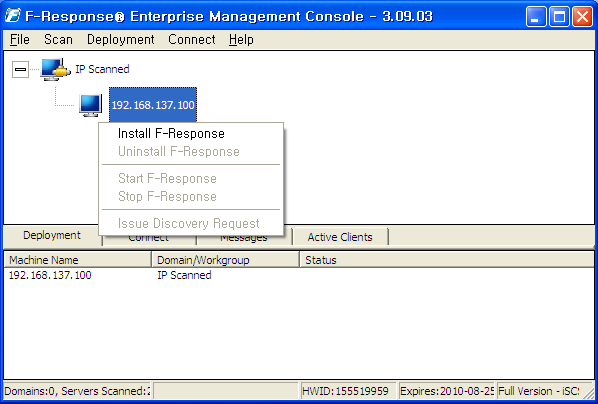

Start후에 Issue Discovery Request를 눌러서 connect 정보를 갱신하자

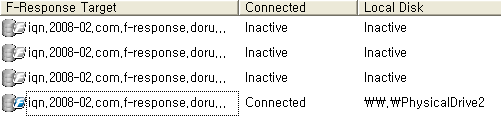

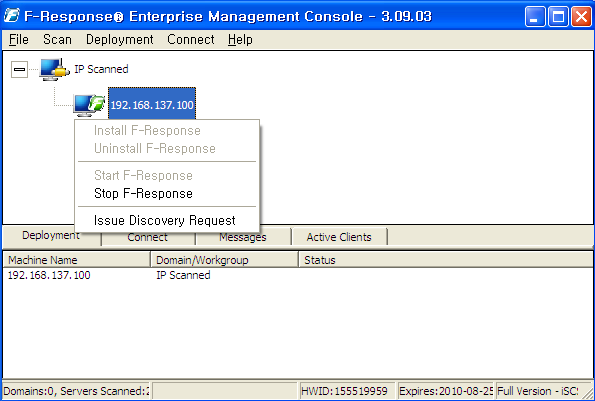

Issue Discovery Request 후에 connect 탭으로 옮겨서 login to F-Response Disk를 눌러서 가상의 디스크를 불러 올 수 있게 만든다

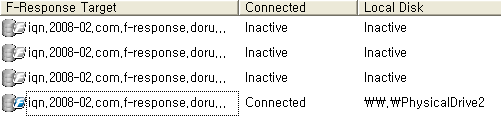

Login 된 것은 connected로 바뀐다 이제 x-way로 해당 디스크를 물려 보겠다

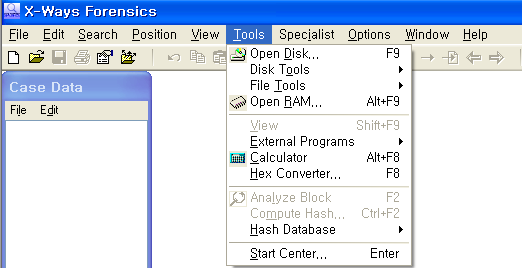

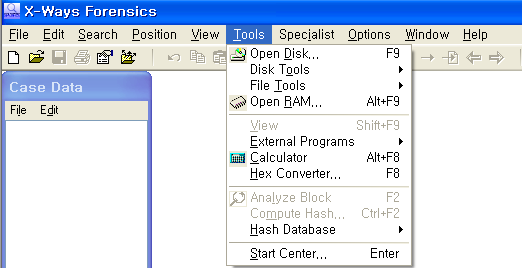

Open Disk를 눌러서 디스크를 지정한다

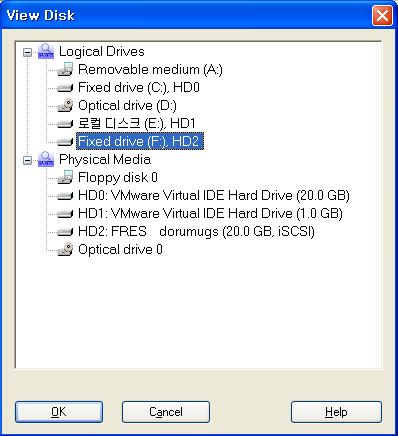

해당 드라이브가 마운트가 된 것이 확인된다 열어보도록 하겠다

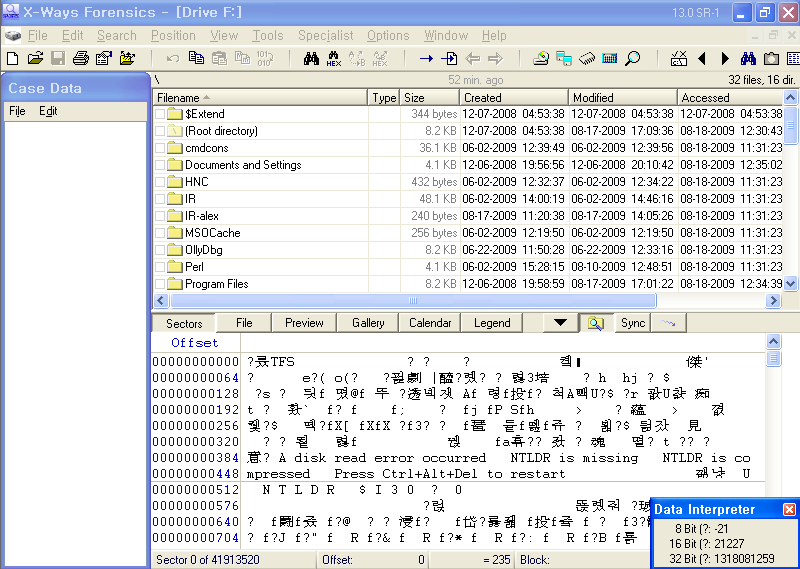

모든 디렉토리까지 인식하는 것으로 보아 정확히 접근하여 정보를 가져오는 것으로 확인되었다

4. Consultant Ver

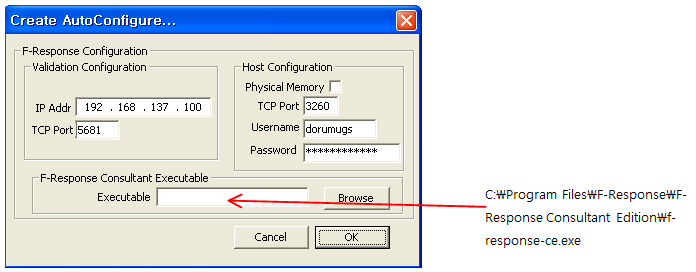

File -> create autoconfigure를 선택한다 기존에 입력하는 것은 위에 내용과 다르지 않으며 F-response Consultant Executable부분만 다르므로 이 부분만 다루도록 하겠다

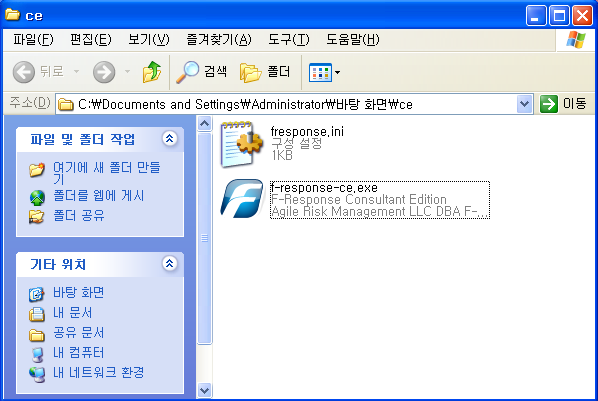

Browse를 눌러서 실행할 파일을 선택한다 선택 후 저장할 곳을 지정한 후 확인하면 아래와 같은 파일이 생성된다

ini 파일에는 설정된 내용이 저장되어 있다 이제 이 실행파일과 설정파일을 클라이언트 PC에서 실행 하면 F-response에서 읽어 들이고 저장매체에 접근이 가능해진다

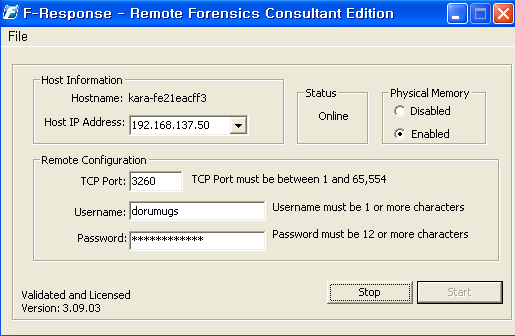

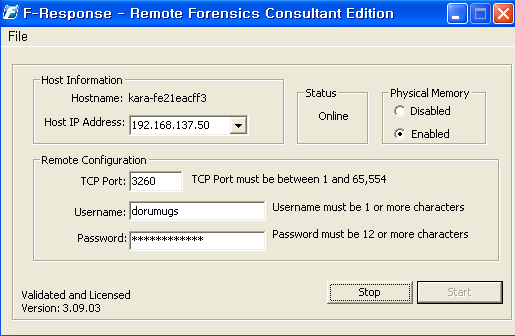

이 화면이 클라이언트에서 실행된 화면이다 start를 눌러서 실행한다

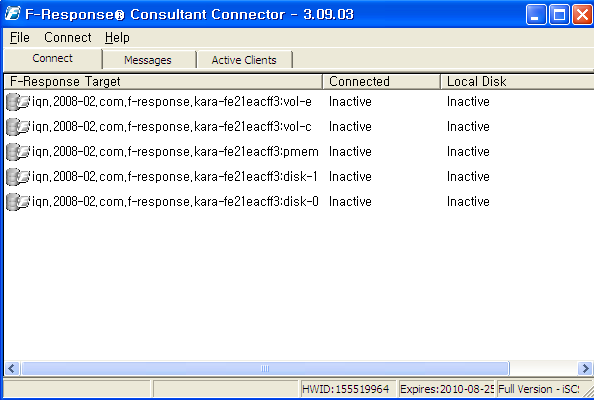

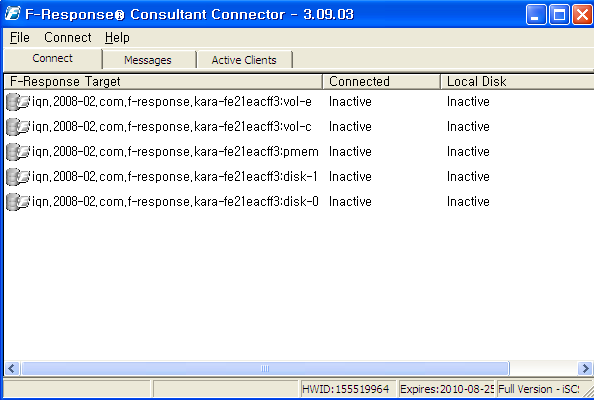

이 화면은 서버에서 Active를 확인하여 issue까지 맞춘 화면이다 이런 식으로 consultant도 접속이 가능하다

F-response란 포렌직 툴로서 원격에 있는 하드를 이미지처럼 불러와서 읽어 들일 수 있는 기능을 가진 툴이다, encase같은 경우 이런 원격을 통해 접근할 수 있는 솔루션이 있지만 가격은 상상을 초월하는 가격이므로 어지간한 기업이나 사용자가 아니면 손도 못댄다 하지만 그 가격의 몇십분의 일로 원격기능을 수행할 수 있는 툴이 바로 이 f-response이다 동글이 없으면 사용은 못하지만 사용해본 내역을 적어서 올려 볼까한다 .

1. 설치전 유의사항

- 계정암호 설정

암호가 존재하지 않으면 연결이 되어지지 않는다 default로 무조건 암호를 지정하여야만 조건이 성립하므로 test시 암호를 꼭 설정해 준다(OS마다 설정해주는 경로는 다를 수 있으므로 유의한다) 경로는 제어판 -> 사용자 계정 및 가족 보호 -> 사용자 계정 에서 확인 하면 된다

- Secpol.msc 설정

실행 창에서 로컬 보안 정책으로 들어가도록 한다

로컬 정책 -> 보안 옵션 -> 네트워크 엑세스 : 로컬 계정에 대한 공유및 보안 모델을 일반으로 맞추어 준다

- 윈도우 7설정

원격지 OS가 윈도우 7일 경우 제어판 -> 시스템 및 보안 -> Windows 방화벽 -> 설정 사용자 지정으로 들어가 홈 또는 회사(개인) 네트워크 위치 설정에서 방화벽을 풀어준다 7 이외의 xp이상 버전을 가진 OS는 방화벽 설정을 따로 하지 않아도 사용 가능하다

- 리눅스

F-Response가 설치된 폴더로 이동하면 버전 별로 바이너리 코드가 들어 있다 리눅스 경우에는

f-response-ce-e-lin을 리눅스 상에서 실행하면 동작 가능하다

- 서버에서 실행 상태

SERVER PC에서 TCP 포트로 5681이 Listening중인 것을 확인 할 수 있다

Host(server)에서 설정 해놓은 포트가 Remote에서 열리면서 ESTABLISHED 상태가 되는 것을 확인 할 수 있다

2. 설치

Next를 여러 번 눌러서 진행을 한다

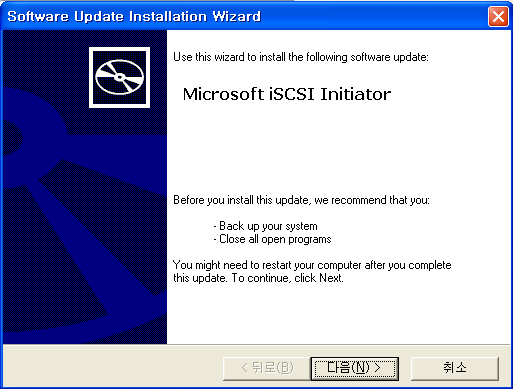

XP 왕 2003에서 구동할 때 필요한 셋업 파일을 온라인을 통해 받아 온다

해당 사항에 맞는 버전을 설치한다 필자는 Initiator-2.08-build3825-x86fre.exe를 설치하겠다

Next를 누르며 진행한다

3. F-response 실행

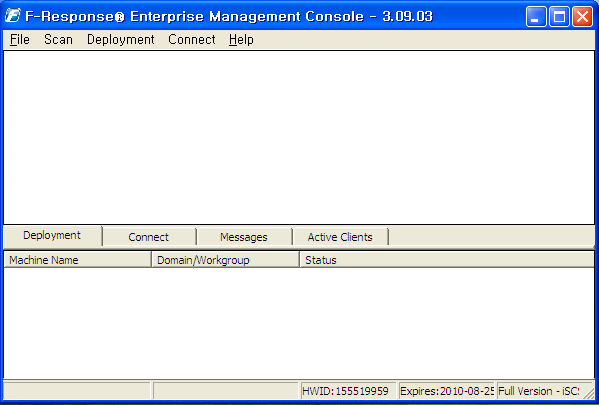

F-Response Enterprise Management Console를 실행하면 이러한 창이 뜬다 file -> configure로 들어가 보자

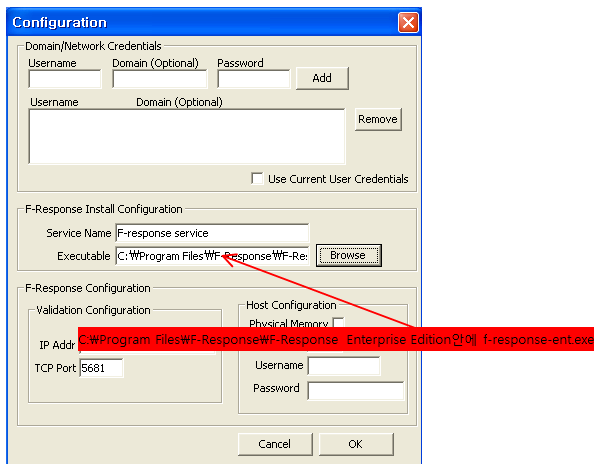

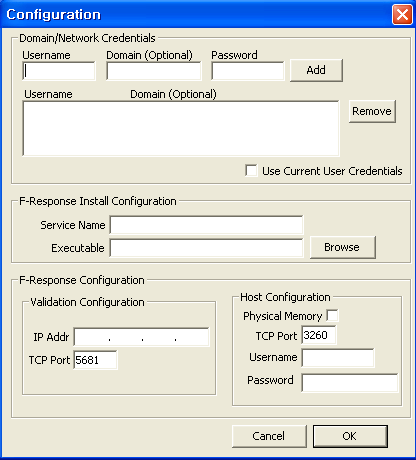

이러한 창이 뜬다 Cancel을 누르고 나간다 설치한 같은 폴더에 F-Response License Manager Monitor 프로그램을 실행하자

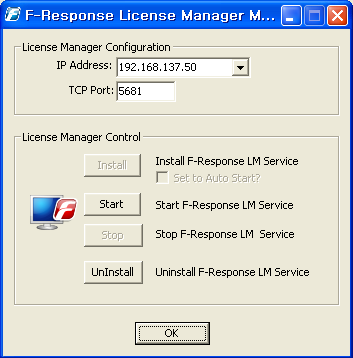

F-Response License Manager Monitor는 일종의 서버를 구성하는 것이라고 보면 된다

Install을 누르고 start로 서버를 진행 시켜보자

Start를 누르면 왼쪽 컴퓨터의 그림 중에 F가 빨강에서 파랑으로 바뀐다 이제 F-Response Enterprise Management Console로 돌아가서 configure을 만져보자

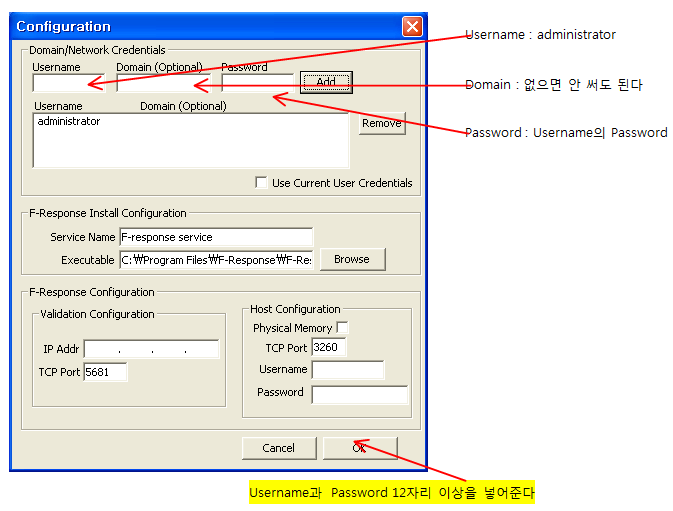

F-Response License Manager Monitor 모니터에서 설정해준 IP를 넣어준다

TCP 포트는 Default값인 5681로 하여도 무방하니 default로 설정하겠다

Service Name : F-response service(일종의 이름이므로 아무렇게나 써넣어도 무방하다)

Executable : 설치한 곳의 PATH에서 enterprise 실행 파일을 선택한다

# Add를 눌러서 추가하면 아래에 추가내역이 들어가게 된다

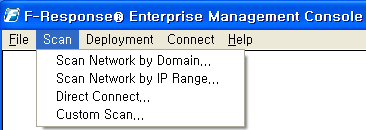

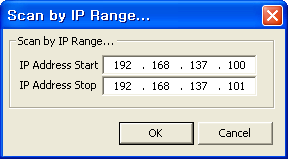

Scan Network by IP Range로 들어가 범위를 넣어주고 스캔을 시작하자

필자는 100~101까지 범위를 주었지만 실제 테스트에서는 해당하는 IP대역을 조사하면 된다. 도메인이 있을 경우 Scan Network by Domain을 택하면 되고 테스트 서버가 한 개일 경우에는 Direct Connect로 바로 접속 하면 된다

스캔이 다 되었으면 위와 같은 화면이 나타나며 해당 IP에 Install과 start를 눌러서 연결 가능하게 만들어 준다

Start후에 Issue Discovery Request를 눌러서 connect 정보를 갱신하자

Issue Discovery Request 후에 connect 탭으로 옮겨서 login to F-Response Disk를 눌러서 가상의 디스크를 불러 올 수 있게 만든다

Login 된 것은 connected로 바뀐다 이제 x-way로 해당 디스크를 물려 보겠다

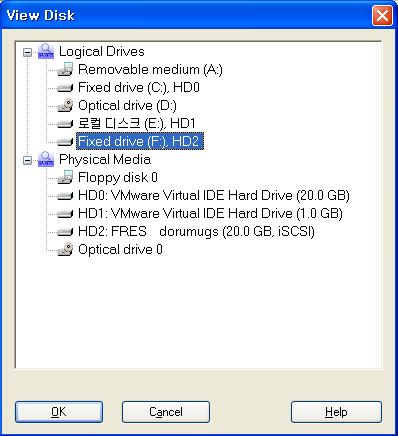

Open Disk를 눌러서 디스크를 지정한다

해당 드라이브가 마운트가 된 것이 확인된다 열어보도록 하겠다

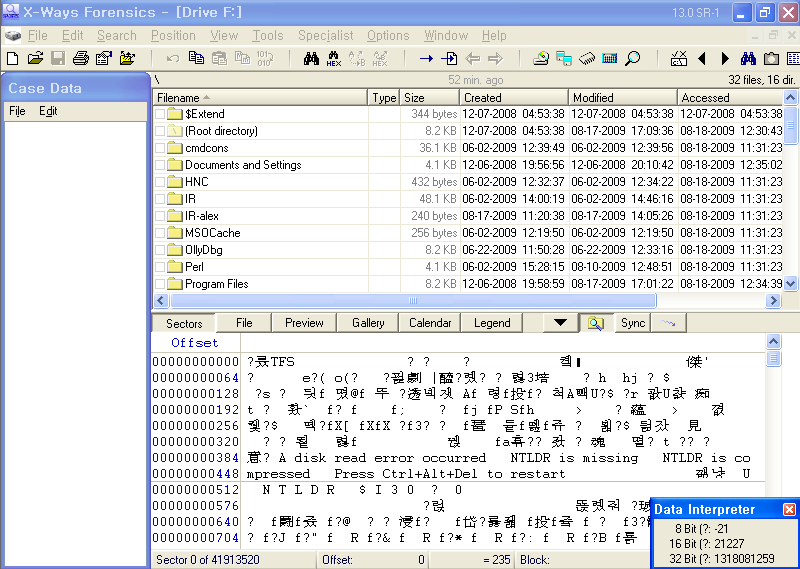

모든 디렉토리까지 인식하는 것으로 보아 정확히 접근하여 정보를 가져오는 것으로 확인되었다

4. Consultant Ver

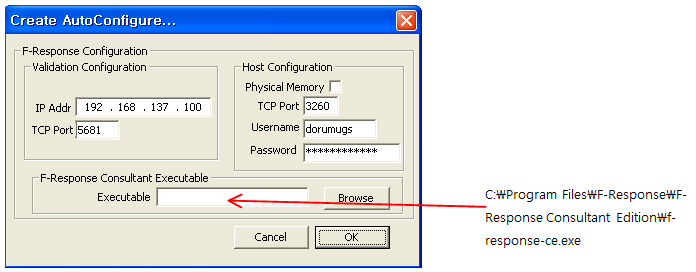

File -> create autoconfigure를 선택한다 기존에 입력하는 것은 위에 내용과 다르지 않으며 F-response Consultant Executable부분만 다르므로 이 부분만 다루도록 하겠다

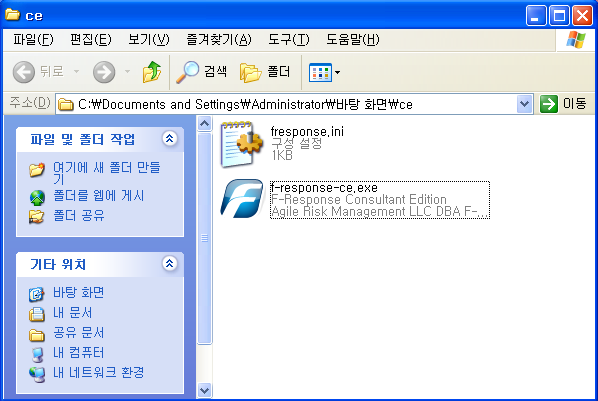

Browse를 눌러서 실행할 파일을 선택한다 선택 후 저장할 곳을 지정한 후 확인하면 아래와 같은 파일이 생성된다

ini 파일에는 설정된 내용이 저장되어 있다 이제 이 실행파일과 설정파일을 클라이언트 PC에서 실행 하면 F-response에서 읽어 들이고 저장매체에 접근이 가능해진다

이 화면이 클라이언트에서 실행된 화면이다 start를 눌러서 실행한다

이 화면은 서버에서 Active를 확인하여 issue까지 맞춘 화면이다 이런 식으로 consultant도 접속이 가능하다

'Forensics' 카테고리의 다른 글

| x-way forensic으로 파일 복구하기 (0) | 2010.09.24 |

|---|---|

| 정규표현식 2회 (0) | 2010.04.05 |

| 쓸만한 무료 웹 스캐너 Skipfish (0) | 2010.04.05 |

| ASP Webshell (0) | 2010.03.18 |

| 재미있는 정규표현식 1회 (1) | 2010.03.17 |